下面就详细讲解一下“Nginx防盗链的3种方法”的完整攻略。

下面就详细讲解一下“Nginx防盗链的3种方法”的完整攻略。

Nginx防盗链的3种方法

在使用Nginx作为Web服务器时,我们可能需要保护存放在服务器上的资源不被未经授权的第三方访问,这就涉及到了Nginx的“防盗链”功能。下面是三种实现Nginx防盗链的方法:

方法一:使用Referer字段判断

一般来说,通过Referer字段可以确定访问者是从哪个网站跳转过来的。我们可以根据这个信息来判断资源是否被授权访问。以下是一个示例Nginx配置文件:

location /resources/ {

valid_referers none blocked *.example.com;

if ($invalid_referer) {

return 403;

}

}

这个配置告诉Nginx,只有来自example.com域名的请求才是合法的。不过,需要注意的是,有些浏览器默认是不发送Referer字段的,因此该方法并不是完全可靠的。

方法二:使用HTTP Basic认证

HTTP Basic认证是一种简单的用户认证机制,它会将用户名和密码以明文形式传输到服务器端进行认证。以下是一个示例Nginx配置文件:

location /resources/ {

auth_basic "Restricted";

auth_basic_user_file /etc/nginx/passwords;

}

这个配置告诉Nginx,对于访问/resources/路径下的资源,需要进行HTTP Basic认证,并且认证的用户名和密码需要从/etc/nginx/passwords文件中读取。需要注意的是,为了保证密码的安全性,需要将该文件设置为只有root用户可读的权限。

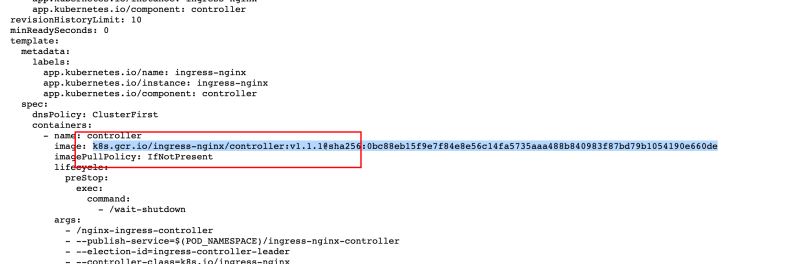

方法三:使用HTTP模块中的rewrite指令

使用rewrite指令可以将请求的URL重写为另一个URL,从而达到防盗链的目的。以下是一个示例Nginx配置文件:

location /resources/ {

if ($http_referer !~ "^http://(www\.)?example\.com/") {

rewrite ^/(.*)$ http://www.example.com/error.html;

}

}

这个配置告诉Nginx,只有来自example.com域名的请求才是合法的。如果请求的Referer不符合要求,就将请求重定向到error.html页面,从而达到防盗链的目的。

以上就是三种实现Nginx防盗链的方法。需要根据实际情况选择适合自己的方法进行配置。

本文标题为:Nginx防盗链的3种方法

基础教程推荐

- https协议详解 2022-12-12

- Target runtime Apache Tomcat v8.0 is not defined 2023-09-08

- CentOS 7下的KVM网卡配置为千兆网卡 2023-09-24

- 备份和恢复Windows IIS服务器设置的方法 2022-09-01

- Nginx geoip模块实现地区性负载均衡 2024-03-15

- LVS+DR+apache+keepalived负载均衡 2023-09-08

- Nginx负载均衡之upstream模块简介与使用详解 2022-11-26

- http请求报错:Too Many Requests Error的原因和解决办法 2023-12-03

- Apache用户认证、域名跳转、Apache访问日志 2023-09-29

- http请求报错:SSL Certificate Chain Error的原因和解决办法 2023-12-04